Depuis l'Antiquité, les gens comptent sur la cryptographie, l'art d'écrire et de résoudre des messages codés, pour garder leurs secrets en sécurité. Au Ve siècle, les messages chiffrés étaient inscrits sur du cuir ou du papier et délivrés par un messager humain. Aujourd'hui, les chiffres aident à protéger nos données numériques lors de leur fermeture via Internet. Demain, le domaine pourrait faire encore un autre bond; avec des ordinateurs quantiques à l'horizon, les cryptographes exploitent la puissance de la physique pour produire les chiffres les plus sûrs à ce jour.

Méthodes historiques de secret

Le mot «cryptographie» est dérivé des mots grecs «kryptos», signifiant caché et «graphein», pour écrire. Plutôt que de cacher physiquement un message aux yeux de l'ennemi, la cryptographie permet à deux parties de communiquer à la vue mais dans une langue que leur adversaire ne peut pas lire.

Pour crypter un message, l'expéditeur doit manipuler le contenu à l'aide d'une méthode systématique, connue sous le nom d'algorithme. Le message d'origine, appelé texte en clair, peut être brouillé de sorte que ses lettres s'alignent dans un ordre inintelligible ou chaque lettre peut être remplacée par une autre. Le charabia résultant est connu comme un texte chiffré, selon Crash Course Computer Science.

À l'époque grecque, l'armée spartiate a crypté des messages à l'aide d'un appareil appelé faux, qui consistait en une mince bande de cuir enroulée autour d'un bâton en bois, selon le Center for Cryptologic History. Déroulée, la bande semblait porter une chaîne de caractères aléatoires, mais si enroulée autour d'un bâton d'une certaine taille, les lettres s'alignaient en mots. Cette technique de mélange des lettres est connue sous le nom de chiffre de transposition.

Le Kama Sutra mentionne un algorithme alternatif, connu sous le nom de substitution, recommandant que les femmes apprennent la méthode pour garder les enregistrements de leurs liaisons cachés, a rapporté The Atlantic. Pour utiliser la substitution, l'expéditeur échange chaque lettre d'un message contre une autre; par exemple, un «A» peut devenir un «Z», etc. Pour déchiffrer un tel message, l'expéditeur et le destinataire doivent s'entendre sur les lettres à échanger, tout comme les soldats spartiates devaient posséder la même taille de faux.

Les premiers cryptanalystes

Les connaissances spécifiques nécessaires pour rétablir un texte chiffré en texte brut, appelé clé, doivent être gardées secrètes pour garantir la sécurité d'un message. Pour déchiffrer un chiffre sans sa clé, il faut beaucoup de connaissances et de compétences.

Selon Simon Singh, auteur de "The Code Book" (Random House, 2011), le chiffre de substitution n'a pas été fissuré pendant le premier millénaire après J.-C. - jusqu'à ce que le mathématicien arabe al-Kindi se rende compte de sa faiblesse. Notant que certaines lettres sont utilisées plus fréquemment que d'autres, al-Kindi a pu inverser les substitutions en analysant les lettres apparaissant le plus souvent dans un texte chiffré. Les érudits arabes sont devenus les premiers cryptanalystes du monde, forçant les cryptographes à adapter leurs méthodes.

À mesure que les méthodes de cryptographie progressaient, les cryptanalystes se sont mobilisés pour les défier. Parmi les escarmouches les plus célèbres dans cette bataille en cours, il y avait l'effort allié pour briser la machine allemande Enigma pendant la Seconde Guerre mondiale. La machine Enigma a chiffré les messages en utilisant un algorithme de substitution dont la clé complexe changeait quotidiennement; à son tour, le cryptanalyste Alan Turing a développé un appareil appelé "la bombe" pour suivre les paramètres changeants d'Enigma, selon la US Central Intelligence Agency.

La cryptographie à l'ère d'Internet

À l'ère numérique, l'objectif de la cryptographie reste le même: empêcher que les informations échangées entre deux parties soient balayées par un adversaire. Les informaticiens appellent souvent les deux parties «Alice et Bob», des entités fictives introduites pour la première fois dans un article de 1978 décrivant une méthode de cryptage numérique. Alice et Bob sont constamment gênés par une écoute indiscrète nommée "Eve".

Toutes sortes d'applications utilisent le cryptage pour sécuriser nos données, y compris les numéros de carte de crédit, les dossiers médicaux et les crypto-monnaies comme Bitcoin. Blockchain, la technologie derrière Bitcoin, connecte des centaines de milliers d'ordinateurs via un réseau distribué et utilise la cryptographie pour protéger l'identité de chaque utilisateur et maintenir un journal permanent de leurs transactions.

L'avènement des réseaux informatiques a introduit un nouveau problème: si Alice et Bob sont situés de part et d'autre du globe, comment partagent-ils une clé secrète sans qu'Eve ne l'accroche? Selon la Khan Academy, la cryptographie à clé publique est apparue comme une solution. Le schéma tire parti des fonctions à sens unique - des mathématiques faciles à exécuter mais difficiles à inverser sans informations clés. Alice et Bob échangent leur texte chiffré et une clé publique sous le regard vigilant d'Eve, mais chacun garde une clé privée pour lui. En appliquant les deux clés privées au texte chiffré, la paire atteint une solution partagée. Pendant ce temps, Eve a du mal à déchiffrer leurs indices clairsemés.

Une forme largement utilisée de cryptographie à clé publique, appelée cryptage RSA, exploite la nature délicate de la factorisation principale - trouver deux nombres premiers qui se multiplient pour vous donner une solution spécifique. La multiplication de deux nombres premiers ne prend pas de temps, mais même les ordinateurs les plus rapides sur Terre peuvent mettre des centaines d'années à inverser le processus. Alice sélectionne deux nombres sur lesquels construire sa clé de chiffrement, laissant à Eve la tâche futile de creuser ces chiffres à la dure.

Faire un bond en avant

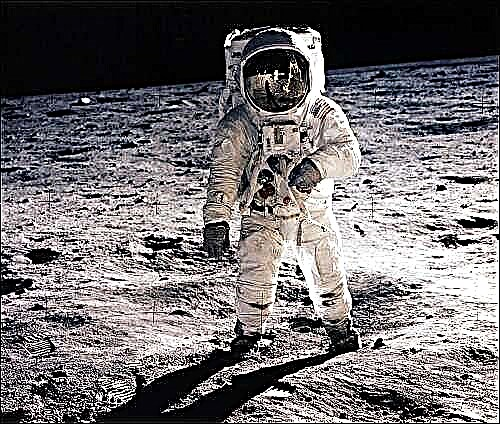

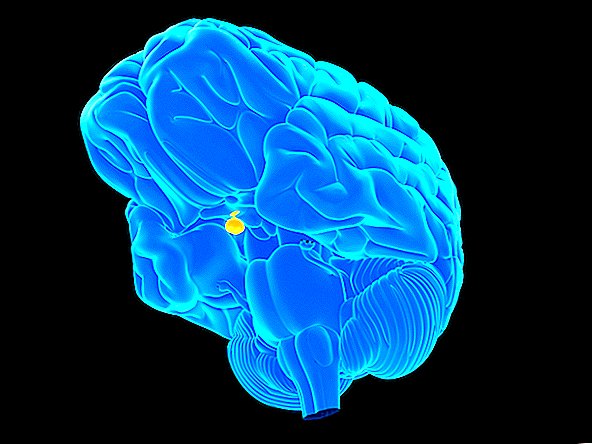

À la recherche d'un chiffre incassable, les cryptographes d'aujourd'hui se tournent vers la physique quantique. La physique quantique décrit le comportement étrange de la matière à des échelles incroyablement petites. Comme le célèbre chat de Schrödinger, les particules subatomiques existent simultanément dans de nombreux états. Mais lorsque la boîte est ouverte, les particules se cassent dans un état observable. Dans les années 1970 et 1980, les physiciens ont commencé à utiliser cette propriété géniale pour crypter les messages secrets, une méthode désormais connue sous le nom de «distribution de clés quantiques».

Tout comme les clés peuvent être codées en octets, les physiciens codent désormais les clés dans les propriétés des particules, généralement des photons. Un espion infâme doit mesurer les particules pour voler la clé, mais toute tentative de le faire modifie le comportement des photons, alertant Alice et Bob de la faille de sécurité. Ce système d'alarme intégré rend la distribution de clés quantiques "d'une sécurité prouvée", a rapporté Wired.

Les clés quantiques peuvent être échangées sur de longues distances à travers des fibres optiques, mais une autre voie de distribution a suscité l'intérêt des physiciens dans les années 1990. Proposée par Artur Ekert, la technique permet à deux photons de communiquer sur de grandes distances grâce à un phénomène appelé "enchevêtrement quantique".

"Les objets quantiques ont cette propriété incroyable où, si vous les séparez, même sur des centaines de kilomètres, ils peuvent en quelque sorte se sentir l'un l'autre", a déclaré Ekert, maintenant professeur à Oxford et directeur du Center for Quantum Technologies à l'Université nationale de Singapour. Les particules intriquées se comportent comme une seule unité, permettant à Alice et Bob de créer une clé partagée en prenant des mesures à chaque extrémité. Si un espion tente d'intercepter la clé, les particules réagissent et les mesures changent.

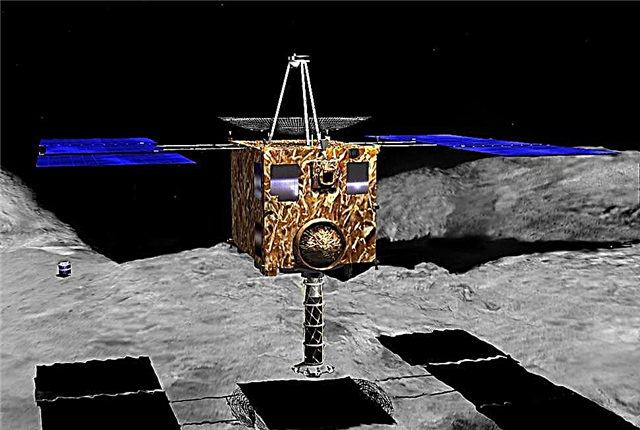

La cryptographie quantique est plus qu'une notion abstraite; en 2004, les chercheurs ont transféré 3 000 euros sur un compte bancaire au moyen de photons intriqués, a rapporté Popular Science. En 2017, les chercheurs ont tiré deux photons enchevêtrés sur Terre depuis le satellite Micius, maintenant leur connexion sur un record de 747 miles (1203 kilomètres), selon un nouveau scientifique. De nombreuses entreprises sont désormais engagées dans une course au développement de la cryptographie quantique pour les applications commerciales, avec un certain succès jusqu'à présent.

Pour garantir l'avenir de la cybersécurité, ils peuvent également être dans une course contre la montre.

"S'il existe un ordinateur quantique, les systèmes de cryptographie existants, y compris ceux qui sous-tendent les crypto-monnaies, ne seront plus sécurisés", a déclaré Ekert à Live Science. "Nous ne savons pas exactement quand exactement ils seront construits - nous ferions mieux de commencer à faire quelque chose maintenant."